如何确保网站安全架构,不被黑客攻击 🎯

温馨提示:

本文最后更新于 2025年07月16日,已超过 204 天没有更新。若文章内的图片失效(无法正常加载),请留言反馈或直接联系我。

一、为什么构建安全架构很关键?

- 攻防形势严峻:2024 年全球 web 应用攻击已达 3110 亿次,AI 助力攻击技术不断升级 ([Akamai][1])。

- 学生入门重要性:初学者通过设计合理安全架构,能从源头防范最常见攻击,避免基础漏洞被利用。

二、防御策略总览:分层防护、零信任、持续检测

1. 分层防护:构建“洋葱式”安全防线

包括外层防火墙、入侵检测系统(IDS)与应用层 Web 应用防火墙(WAF)等 ([维基百科][2])。

- 网络边界(防火墙 + IDS):负责过滤恶意流量 ([知乎专栏][3])。

- 应用层(WAF):拦截 SQL 注入、XSS 等典型 web 攻击 ([维基百科][4])。

2. 零信任模型(Zero Trust)

核心理念:“不信任,持续验证” ([维基百科][5])。

适合云原生与微服务架构,确保每个请求都经过身份、权限与设备状态校验。

三、安全架构关键组件

| 组件 | 功能 |

|---|---|

| HTTPS + HSTS | 确保数据传输加密,防止中间人攻击 ([Microsoft Learn][6]) |

| 强认证 + 多因子认证(MFA) | 防止会话劫持与密码攻击 |

| 输入验证 + 参数化查询 | 防范注入、XSS 和反序列化漏洞 |

| API 安全 | 接口访问控制、限流与输入验签防止滥用攻击 |

| 加密存储与后量子安全(PQC) | 用 AES-256、TLS1.3 以及准备后量子算法保证长期数据安全 |

| WAF + IDS | 实时监控并防御 SQL 注入、XSS、DDos 等 |

| 日志监控 + SIEM | 快速发现与响应异常行为,提升可观测性 |

| 安全测试(SAST/DAST/RASP) | 生命周期中持续发现与修复漏洞 |

| 持续补丁与依赖项更新 | 阻断已知漏洞被利用风险 |

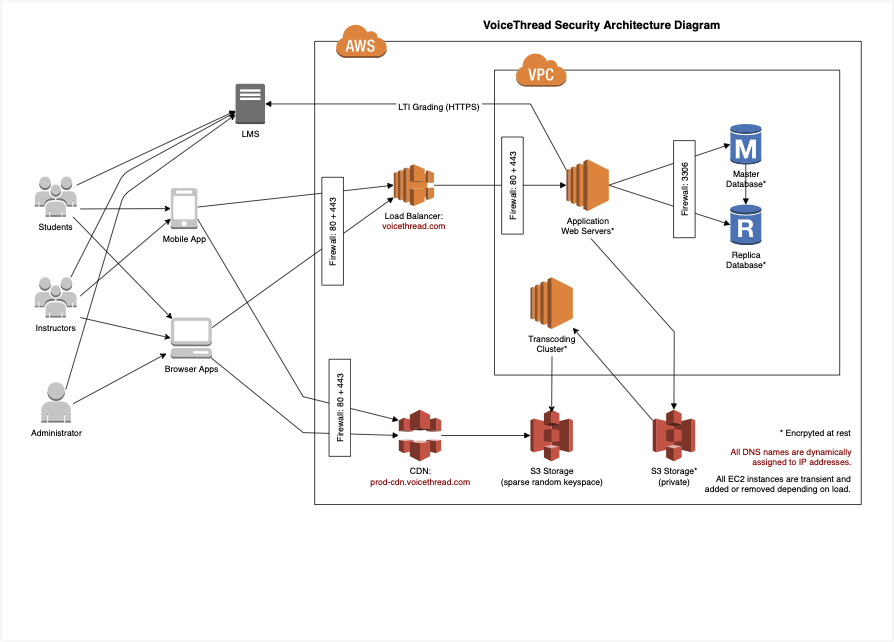

四、典型架构示意图

- 边缘层:DNS → CDN/防火墙 → WAF

- 应用层:负载均衡、服务器群、API 网关、安全中间件

- 数据层:数据库 + 加密存储 + 密钥管理

- 监控与响应层:IDS/IPS、日志集中平台、SIEM、自动化响应

- 身份控制层:MFA、零信任策略、最小权限管理

上方多张图片直观展示了这种分层架构的结构与部署 ([ResearchGate][7], [clickittech.com][8], [dragon1.com][9], [维基百科][5])。

五、初学者实用操作建议

- 全站启用 HTTPS,添加 HSTS header 强制加密

- 设置 WAF(线上推荐 Cloudflare、Akamai)

- 登录页面启用 MFA,防止凭证爆破

- 参数化所有数据库查询,输入双重验证

- 定期自动化扫描(SAST) + 动态扫描(DAST)

- 实时监控异常,使用 SIEM 工具分析日志

- 补丁及时更新,依赖库注意 CVE

- 学习零信任理念,并在微服务环境中实践

六、构建原创独家方案:实战搭建与演练

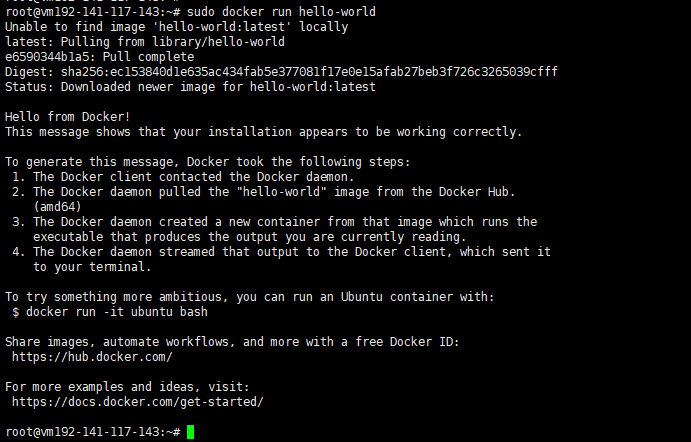

- 模拟环境搭建:使用 Docker Compose 搭建 nginx、web app、WAF、ELK、IDS 等

- 实战演练:尝试 SQL 注入、XSS,以及绕过认证实验

- 结果总结:记录每一步的监控告警与防御效果

- 持续更新:保持关注 OWASP Top10 与 SIEM 报警响应效果

七、学习路径推荐

- 🔸 学习基础网络安全与 HTTP(S)、TLS

- 🔸 了解 OWASP Top10 与典型攻击

- 🔸 实践 WAF、IDS、SIEM 部署与日志分析

- 🔸 掌握 MFA、零信任、最小权限等最新模型

- 🔸 定期练习 CTF、搭建漏洞环境进行演练

总结

通过“分层防护 + 零信任 + 自动化检测”三大基本原则,再辅以现代工具与实战训练,学生初学者完全可以搭建出兼具“原创性”和“实用性”的安全架构,真正做到“自主防御,不被黑客攻破”。

欢迎你进一步练习、搭建,并分享心得!有问题随时交流 😊

正文到此结束

- 本文标签: 安全

- 本文链接: https://code.itptg.com/article/31

- 版权声明: 本文由老魏原创发布,转载请遵循《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)》许可协议授权